Disco rígido

Disco rígido ou disco duro, no Brasil popularmente chamado também de HD (derivação de HDD do inglês hard disk drive) ou winchester (em desuso), "memória de massa" ou ainda de "memória secundária" é a parte do computador onde são armazenados os dados. O disco rigido é uma memoria não-volátil, ou seja, as informações não são perdidas quando o computador é desligado, sendo considerada a "memória" propriamente dita (não confundir com "memória RAM"). Por ser uma memória não-volátil, é um sistema necessário para se ter um meio de executar novamente programas e carregar arquivos contendo os dados inseridos anteriormente quando ligamos o computador. Nos sistemas operativos mais recentes, ele é também utilizado para expandir a memória RAM, através da gestão de memória virtual. Existem vários tipos de discos rígidos diferentes: IDE/ATA, Serial ATA, SCSI, Fibre channel, SAS, SSD.

História do disco rígido

O primeiro disco rígido foi construído pela IBM em 1956, e foi lançado em 14 de Setembro de 1957.[1] Era formado por 50 discos magnéticos contendo 50 000 setores, sendo que cada um suportava 100 caracteres alfanuméricos, totalizando uma capacidade de 5 megabytes, incrível para a época. Este primeiro disco rígido foi chamado de 305 RAMAC (Random Access Method of Accounting and Control) e tinha dimensões de 152,4 centímetros de comprimento, 172,72 centimetros de largura e 73,66 centímetros de altura.[1] Em 1973 a IBM lançou o modelo 3340 Winchester, com dois pratos de 30 megabytes e tempo de acesso de 30 milissegundos. Assim criou-se o termo 30/30 Winchester (uma referência à espingarda Winchester 30/30), termo muito usado antigamente para designar HDs de qualquer espécie. Ainda no início da década de 1980, os discos rígidos eram muito caros e modelos de 10 megabytes custavam quase 2 mildólares americanos, enquanto em 2009 compramos modelos de 1.5 terabyte por pouco mais de 100 dólares. Ainda no começo dos anos 80, a mesma IBM fez uso de uma versão pack de discos de 80 megabytes, usado nos sistemas IBM Virtual Machine. Os discos rigidos foram criados originalmente para serem usados em computadores em geral. Mas no século 21 as aplicações para esse tipo de disco foram expandidas e agora são usados em câmeras filmadoras, ou camcorders nos Estados Unidos; tocadores de música como Ipod, mp3 player; PDAs; videogames, e até em celulares. Para exemplos em videogames temos o Xbox360 e o Playstation 3, lançados em 2005 e 2006 respectivamente, com esse diferencial, embora a Microsoft já tivesse lançado seu primeiro Xbox (em 2001) com disco rígido convencional embutido. Já para celular os primeiros a terem esse tecnologia foram os da Nokia e da Samsung.[2] E também devemos lembrar que atualmente o disco rigido não é só interno, existem também os externos, que possibilitam o transporte de grandes quantidades de dados entre computadores sem a necessidade de rede.

Como os dados são gravados e lidos

Os discos magnéticos de um disco rígido são recobertos por uma camada magnética extremamente fina. Na verdade, quanto mais fina for a camada de gravação, maior será sua sensibilidade, e conseqüentemente maior será a densidade de gravação permitida por ela. Poderemos, então, armazenar mais dados num disco do mesmo tamanho, criando HDs de maior capacidade. Os primeiros discos rígidos, assim como os discos usados no início da década de 80, utilizavam a mesma tecnologia de mídia magnética utilizada em disquetes, chamada coated media, que além de permitir uma baixa densidade de gravação, não é muito durável. Os discos atuais já utilizam mídia laminada (plated media), uma mídia mais densa, de qualidade muito superior, que permite a enorme capacidade de armazenamento dos discos modernos. A cabeça de leitura e gravação de um disco rígido funciona como um eletroímã semelhante aos que estudamos nas aulas de ciências e física do colegial, sendo composta de uma bobina de fios que envolve um núcleo de ferro. A diferença é que, num disco rígido, este eletroímã é extremamente pequeno e preciso, a ponto de ser capaz de gravar trilhas medindo menos de um centésimo de milímetro de largura. Quando estão sendo gravados dados no disco, a cabeça utiliza seu campo magnético para organizar as moléculas de óxido de ferro da superfície de gravação, fazendo com que os pólos positivos das moléculas fiquem alinhados com o pólo negativo da cabeça e, conseqüentemente, com que os pólos negativos das moléculas fiquem alinhados com o pólo positivo da cabeça. Usamos, neste caso, a velha lei "os opostos se atraem". Como a cabeça de leitura e gravação do HD é um eletroímã, sua polaridade pode ser alternada constantemente. Com o disco girando continuamente, variando a polaridade da cabeça de gravação, variamos também a direção dos pólos positivos e negativos das moléculas da superfície magnética. De acordo com a direção dos pólos, temos um bit 1 ou 0 (sistema binário).Para gravar as sequências de bits 1 e 0 que formam os dados, a polaridade da cabeça magnética é mudada alguns milhões de vezes por segundo, sempre seguindo ciclos bem determinados. Cada bit é formado no disco por uma seqüência de várias moléculas. Quanto maior for a densidade do disco, menos moléculas serão usadas para armazenar cada bit, e teremos um sinal magnético mais fraco. Precisamos, então, de uma cabeça magnética mais precisa. Quando é preciso ler os dados gravados, a cabeça de leitura capta o campo magnético gerado pelas moléculas alinhadas. A variação entre os sinais magnéticos positivos e negativos gera uma pequena corrente elétrica que caminha através dos fios da bobina. Quando o sinal chega à placa lógica do HD, ele é interpretado como uma seqüência de bits 1 e 0. Desse jeito, o processo de armazenamento de dados em discos magnéticos parece ser simples, e realmente era nos primeiros discos rígidos (como o 305 RAMAC da IBM), que eram construídos de maneira praticamente artesanal. Apesar de nos discos modernos terem sido incorporados vários aperfeiçoamentos, o processo básico continua sendo o mesmo.

Formatação do disco

Exemplos de sistema de arquivos

Os sistemas de arquivos mais conhecidos são os utilizados pelo Microsoft Windows: NTFS e FAT32 (e FAT ou FAT16). O FAT32, às vezes referenciado apenas como FAT (erradamente, FAT é usado para FAT16), é uma evolução do ainda mais antigo FAT16 introduzida a partir do MS-DOS 4.0. No Windows 95 ORS/2 foi introduzido o FAT32 (uma versão “debugada” do Windows 95, com algumas melhorias, vendida pela Microsoft apenas em conjunto com computadores novos). A partir do Windows NT, foi introduzido um novo sistema de arquivos, o NTFS, que é mais avançado do que o FAT (em nível de segurança, sacrificando algum desempenho), sendo o recurso de permissões de arquivo (sistemas multi-usuário), a mais notável diferença, inexistente nos sistemas FAT e essencial no ambiente empresarial (e ainda a inclusão do metadata), além dos recursos de criptografia e compactação de arquivos.Em resumo, versões antigas, mono-usuário, como Windows 95, 98 e ME, trabalham com FAT32 (mais antigamente, FAT16). Já versões novas, multi-usuário, como Windows XP e Windows 2000, trabalham primordialmente com o NTFS, embora o sistema FAT seja suportado e você possa criar uma partição FAT nessas versões. No mundo Linux, há uma grande variedade de sistemas de arquivos, sendo alguns dos mais comuns o Ext2, Ext3 e o ReiserFS. O FAT e o NTFS também são suportados tanto para leitura quanto para escrita. No Mundo BSD, o sistema de arquivos é denominado FFS (Fast File System), derivado do antigo UFS (Unix File System). Em 2009, encontramos um novo tipo de sistema de arquivo chamado NFS (Network File System), o qual possibilita que HDs Virtuais sejam utilizadas remotamente, ou seja, um servidor disponibiliza espaço através de suas HDs físicas para que outras pessoas utilizem-nas remotamente como se ela estivesse disponível localmente. Um grande exemplo desse sistema encontramos no Google ou no 4shared, com espaços disponíveis de até 5 GB.

O sistema é bastante útil para o processamento de dados, pois disponibiliza espaço para informações cruciais, que podem ser acessadas de maneira quase imediata, ao contrário de outras formas de armazenamento, como discos rígidos, CDs ou DVDs. O sistema operacional, assim como aplicativos e dados em uso são armazenados na memória RAM, permitindo que o processador trabalhe estas informações rapidamente.

Setor de boot

Quando o computador é ligado, o POST (Power-on Self Test), um pequeno programa gravado em um chip de memória ROM na placa-mãe, que tem a função de “dar a partida”, tentará inicializar o sistema operacional. Independentemente de qual sistema de arquivos se esteja usando, o primeiro setor do disco rígido será reservado para armazenar informações sobre a localização do sistema operacional, que permitem ao BIOS "achá-lo" e iniciar seu carregamento.No setor de boot é registrado onde o sistema operacional está instalado, com qual sistema de arquivos o disco foi formatado e quais arquivos devem ser lidos para inicializar o computador. Um setor é a menor divisão física do disco, e possui na grande maioria das vezes 512 Bytes (nos CD-ROMs e derivados é de 2048 Bytes). Um cluster, também chamado de agrupamento, é a menor parte reconhecida pelo sistema operacional, e pode ser formado por vários setores. Um arquivo com um número de bytes maior que o tamanho do cluster, ao ser gravado no disco, é distribuído em vários clusters. Porém, um cluster não pode pertencer a mais de um arquivo. Um único setor de 512 Bytes pode parecer pouco, mas é suficiente para armazenar o registro de boot devido ao seu pequeno tamanho. O setor de boot também é conhecido como "trilha MBR", "trilha 0' etc. Como dito, no disco rígido existe um setor chamado Trilha 0, e nele está gravado o (MBR) (Master Boot Record), que significa "Registro de Inicialização Mestre", um estilo de formatação, onde são encontradas informações sobre como está dividido o disco (no sentido lógico)e sobre a ID de cada tabela de partição do disco, que dará o boot. O MBR é lido pelo BIOS, que interpreta a informação e em seguida ocorre o chamado "bootstrap", "levantar-se pelo cadarço", lê as informações de como funciona o sistema de arquivos e efetua o carregamento do sistema operacional. O MBR e a ID da tabela de partição ocupam apenas um setor de uma trilha, o restante dos setores desta trilha não são ocupados, permanecendo vazios, servindo como área de proteção do MBR. É nesta mesma área que alguns vírus (Vírus de Boot) se alojam.

Disquetes, Zip-disks e CD-ROMs não possuem MBR; no entanto, possuem tabela de partição, no caso do CD-ROMs e seu descendentes (DVD-ROM, HDDVD-ROM, BD-ROM...) possuem tabela própria, podendo ser CDFS (Compact Disc File System) ou UDF (Universal Disc Format) ou, para maior compatibilidade, os dois; já os cartões de memória Flash e Pen-Drives possuem tabela de partição e podem ter até mesmo MBR, dependendo de como formatados. O MBR situa-se no primeiro setor da primeira trilha do primeiro prato do HD (setor um, trilha zero, face zero, prato zero). O MBR é constituído pelo bootstrap e pela tabela de partição. O bootstrap é o responsável por analisar a tabela de partição em busca da partição ativa. Em seguida, ele carrega na memória o Setor de Boot da partição. Esta é a função do bootstrap.

A tabela de partição contém informações sobre as partições existentes no disco. São informações como o tamanho da partição, em qual trilha/setor/cilindro ela começa e termina, qual o sistema de arquivos da partição, se é a partição ativa; ao todo, são dez campos. Quatro campos para cada partição possível (por isso, só se pode ter 4 partições primárias, e é por isso também que foi-se criada a partição estendida...), e dez campos para identificar cada partição existente. Quando acaba o POST, a instrução INT 19 do BIOS lê o MBR e o carrega na memória, e é executado o bootstrap. O bootstrap vasculha a tabela de partição em busca da partição ativa, e em seguida carrega na memória o Setor de Boot dela. A função do Setor de Boot é a de carregar na memória os arquivos de inicialização do sistema operacional. O Setor de Boot fica situado no primeiro setor da partição ativa.

Capacidade do disco rígido

A capacidade de um disco rígido atualmente disponível no mercado para uso doméstico/comercial varia de 10 a 2000 GB, assim como aqueles disponíveis para empresas, de até 2 TB. O HD evoluiu muito. O mais antigo possuía 5 MB (aproximadamente 4 disquetes de 3 1/2 HD), sendo aumentada para 30 MB, em seguida para 500 MB (20 anos atrás), e 10 anos mais tarde, HDs de 1 a 3 GB. Em seguida lançou-se um HD de 10 GB e posteriormente um de 15 GB. Posteriormente, foi lançado no mercado um de 20 GB, até os atuais HDs de 60GB a 1TB. As empresas usam maiores ainda: variam de 40 GB até 2 TB, mas a Seagate informou que em 2010 irá lançar um HD de 200 TB (sendo 50 TB por polegada quadrada, contra 70 GB dos atuais HDs)[carece de fontes?].No entanto, as indústrias consideram 1 GB = 1000 * 1000 * 1000 bytes, pois no Sistema Internacional de Unidades(SI), que trabalha com potências de dez, o prefixo giga quer dizer * 10003 ou * 109 (bilhões), enquanto os sistemas operacionais consideram 1 GB = 1024 * 1024 * 1024 bytes, já que os computadores trabalham com potências de dois e 1024 é a potência de dois mais próxima de mil. Isto causa uma certa disparidade entre o tamanho informado na compra do HD e o tamanho considerado pelo Sistema Operacional, conforme mostrado na tabela abaixo. Além disso, outro fator que pode deixar a capacidade do disco menor do que o anunciado é a formatação de baixo nível (formatação física) com que o disco sai de fábrica.

| Informado na Compra | Considerado pelo Sistema |

|---|---|

| 10 GB | 9,31 GB |

| 15 GB | 13,97 GB |

| 20 GB | 18,63 GB |

| 30 GB | 27,94 GB |

| 40 GB | 37,25 GB |

| 80 GB | 74,53 GB |

| 120 GB | 111,76 GB |

| 160 GB | 149,01 GB |

| 200 GB | 186,26 GB |

| 250 GB | 232,83 GB |

| 300 GB | 279,40 GB |

| 500 GB | 465,66 GB |

| 750 GB | 698,49 GB |

| 1 TB | 931,32 GB |

| 1.5 TB | 1.396,98 GB |

| 2 TB | 1.862,64 GB |

| 2.5 TB (2010)[3] | 2.328,30 GB |

Toda a vez que um HD é formatado, uma pequena quantidade de espaço é marcada como utilizada.

Checkdisk: o que é, para que serve e como usá-lo

Usuários mais antigos já conhecem muito bem o programa que pode salvar a pátria em muitos casos de problemas.

A geração mais nova de usuários de computador provavelmente nem sabe o que é o “Scandisk”, já que o nome não é mais usado como era na época do Windows 95, 98 e Millenium. Contudo, usuários que já eram habituados a utilizar computadores na década de 90 sabem bem o que é ficar várias horas “passando” o Scandisk no PC para que ele reparasse os erros.O que é e para que serve

O Checkdisk é justamente isso: um programa residente em todas as versões do Windows, destinado a corrigir possíveis erros no sistema de arquivos, dados de arquivos incompletos e outros problemas. O software também varre o HD em busca de setores físicos defeituosos. Em termos técnicos: o Checkdisk consegue corrigir erros lógicos e diagnosticar erros nos setores físicos do disco.

Perceba que, apesar de o nome ter mudado a partir do Windows XP, o objetivo do programa é essencialmente o mesmo — corrigir erros no seu disco rígido —, com algumas variações no funcionamento e na operação — o Scandisk podia ser executado a qualquer momento, o Checkdisk só pode ser executado antes que o sistema inicialize.

Picos de luz, desligamentos inadvertidos, choques e outros fatores podem fazer com que alguns dados sejam salvos de maneira errada no disco rígido. O erro acontece quando o dispositivo de gravação está executando algum tipo de operação de escrita no disco e é interrompido abruptamente por algum motivo. Quando o HD for religado, ele não se “lembrará” do que estava fazendo e o dado ficará parcialmente salvo, causando perda de informações e espaço, já que o arquivo que começou a ser salvo acabou ficando no HD, mas de forma incompleta.

Hoje em dia se tornou mais difícil que problemas como os citados acima causem danos ao HD. Os estabilizadores e nobreaks já dão conta de segurar a maior parte dos picos e quedas de energia. Entretanto, a possibilidade ainda existe e, por isso o Checkdisk não está mais tão evidente no sistema, mas continua sendo usado e extremamente recomendado.

Como usar

Assim como várias funções do sistema, no Windows XP e no Vista, o Checkdisk não está “evidente” no Painel de Controle, como nas versões anteriores. O programa pode ser utilizado para verificar qualquer tipo de unidade, como por exemplo o HD, disquetes e pendrives.

Os passos para acessar o Checkdisk (que tem o nome interno de chckdsk) são os mesmos tanto para o Windows XP, quanto para o Vista. Proceda como explicado a seguir:

1. Clique com o botão direito do mouse sobre o ícone da unidade de disco em que você deseja fazer a verificação.

3. Na janela que aparecerá, clique na aba “Ferramentas”.

4. O primeiro item corresponde ao Checkdisk. Clique no botão “Verificar Agora”.

5. O Windows mostrará uma pequena janela com duas opções. Marque a primeira para que todos os erros encontrados no sistema de arquivos sejam corrigidos. A segunda opção pode ser marcada se você quiser que o Checkdisk procure por setores defeituosos do disco e tente recuperá-los.

6. Como o Windows está em execução, não será possível que o Checkdisk faça a verificação, assim, ele exibirá uma mensagem informando. Clique no botão “Agendar verificação de disco” para que a verificação seja feita na próxima vez que o Windows iniciar.

É recomendável que você faça verificações periódicas em suas unidades de armazenamento. Assim, você terá sempre a certeza de que os dispositivos estão sempre sendo utilizados sem nenhum problema. Se houverem erros na unidade e eles não forem corrigidos, você estará cada vez com mais espaço em disco inutilizado.

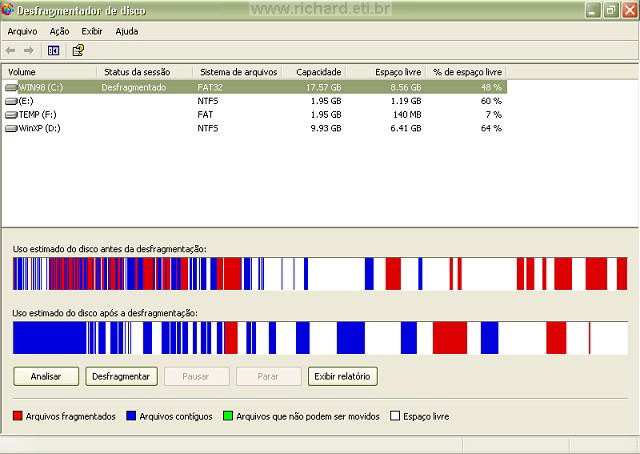

Desfragmentador de Disco o que é?

O Desfragmentador de Disco do Windows ou simplesmente Desfragmentador de Disco é um aplicativo incluido no Windows que visa melhorar a velocidade com que o computador lê as partições de arquivos fragmentados.Como o nome já diz, ele procura em todo o HD por arquivos que estão fragmentados (em pedaços) e os "une" novamente tornando a leitura dos mesmos mais fácil e rápida.

História

O primeiro Desfragmentador foi usado em 1975, nos primórdios da computação e do próprio Windows. Ele foi criado em parceria com a Norton (Symantec) e a Microsoft.As versões 4 e 5 do MS-DOS não usaram o desfragmentador.

Quando o Defrag, licenciado pela Symantec, expirou, ele se tornou livre e foi incluido no MS-DOS 6.0, mas foi pouco ou quase nada usado, pois era perda de tempo, diziam os usuários da época.

Versões Modernas

A partir do Windows 2000, também chamado de Windows NT - New Tecnology todo o conceito do Desfragmentador de Disco foi mudado e aprimorado.O que é a fragmentação de disco?

A fragmentação ocorre quando arquivos do disco rígido não são periodicamente modificados, fazendo com que eles sejam armazenados "em pedaços" (fragmentos) e fazendo com que a leitura e gravação dos mesmos seja muito mais lenta do que se ele estivesse armazenado em um único "pedaço".O que é Firewall ?

Um firewall é um dispositivo que protege uma rede privada de uma rede pública (por exemplo, internet).

Ele funciona basicamente assim : o firewall pode acessar ambas redes (protegida e a internet) mas a rede protegida não pode acessar a internet e vice versa. Para alguém acessar a internet de dentro da rede protegida, deve dar um telnet para o firewall. Desvantagens dos Firewalls

O problema com os firewalls é que eles inibem o acesso a sua rede através da internet. Só serviços do sistema que tem acesso a filtros de passagem poderão fazer esse acesso. Como alguns usuários do servidor de proxy acessam o login no firewall, então acessam qualquer parte de sua rede privada. Também, para alguns tipos novos de clientes de rede que acessam diariamente, você tem que achar um modo novo para permitir o acesso de controle antes de que estes serviços possam ser usados. Tipos de Firewalls

Há dois tipos principais de firewalls : IP (ou Filtro de Firewalls) e os Servidores de Proxy. 1 - Filtro de IPs :

É um firewall que filtra trabalhos de IP ao nível de pacote. É projetado para o controle do fluxo de pacotes baseado no destino, porta e informação do tipo de cada pacote. Este tipo de firewall é muito seguro mas falta alguns benefícios. Pode-se bloquear o acesso o ao sistema privado mas isso irá vetar o acesso a seus sistemas públicos ou a quem tem acesso do interior. Filtros para firewalls são filtros absolutos. Até mesmo para dar acesso a alguém de fora dos seus servidores privados, você deve liberar o acesso a todo mundo. O Linux incluiu um pacote de softwares que filtra os IPs no kernel a partir da versão 1.3.x.

2 - Servidores de proxy

Servidores de proxy permitem o acesso há internet indiretamente, através do acesso ao firewall. O melhor exemplo de ele como trabalha é um telnet a um sistema e daí um telnet para outro. Só com um servidor de proxy o processo é automático. Quando você conecta a um servidor de proxy com o seu software cliente, o proxy se inicializa e o software cliente passa os dados para você. Servidores de proxy duplicam todas as comunicações que eles podem fazer e anotam tudo o que fazemos. A grande vantagem dos servidores de proxy é que eles são completamente seguros quando configurados corretamente. Eles não permitem o acesso ao próprio firewall. Não há uma rota de IP direto.

O que é Antivírus?Para que serve?

Os antivírus são softwares projetados para detectar e eliminar vírus de computador. Existe uma grande variedade de produtos com esse intuito no mercado, a diferença entre eles está nos métodos de detecção, no preço e nas funcionalidades (o que fazem).Quando Peter Norton, empresário de TI, apagou acidentalmente um arquivo, desenvolveu o Norton Utilities para restaurá-los. Ele criou a Symantec, em 1982, dando início a criação e comercialização de softwares de seguranças no mercado, e livros sobre o assunto. Ele foi um dos primeiros desenvolvedores de sistemas de segurança.

A primeira contaminação por um vírus de computador, ocorreu em 1988, utilizando uma BBS como meio. Sendo assim, John McAfee, programador da Lockheed Air Corporation, empresa de aviação americana, desenvolveu o VirusScan, primeira vacina conhecida.

Um dos principais motivos que levam à criação de novos vírus é justamente fazer com eles se espalhem e fiquem nos atormentando por dias, semanas ou até meses. Seus criadores procuram incessantemente falhas em sistemas operacionais, servidores de internet ou aplicativos conhecidos e que estejam instalados na maioria dos computadores do mundo. Uma vez descoberta a brecha, o vírus é lançado. Se espalha com rapidez assustadora e em poucas horas provoca caos na internet e prejuízos astronômicos.

Não necessariamente esses produtos são pagos, e também não existe relação entre custo e eficiência, exemplo disso é o Active Virus Shield, muito usado atualmente e que possui versão gratuita.

Importante ressaltar que a maioria dos fabricantes (mesmo aqueles onde os softwares são pagos) distribuem vacinas e atualizações gratuitas, assim como "pequenos antivírus" para eliminar vírus específicos, como quando surge um vírus novo com alto grau de propagação e perigosos (geralmente vírus enviados por e-mail e que se reenviam automaticamente).

O segredo do antivírus é mantê-lo atualizado, e essa é uma tarefa que a maioria deles já faz automaticamente, bastando estar conectado à internet para ser baixado do site do fabricante a atualização e estar configurado para isso.

Os vírus informáticos apareceram e propagaram-se em larga escala devido à má gestão e programação de certos produtos que foram lançados para o mercado antes de serem devidamente testados.

Problemas de segurança

Devido a uma série de motivos, a família de sistema operacional Windows é a mais visada pelos projetistas de vírus. Alguns dos motivos mais citados estão listados abaixo:- amplamente utilizado

- alto índice de usuários leigos

- forma como foi projetada inicialmente: sem sistema de permissões e monousuário (argumento questionável e por muitos considerado falso)

- relativa demora na entrega de correções (argumento questionável e por muitos considerado falso)

- dependente de software de terceiros para eficaz segurança

O índice de vírus no sistema operacional GNU/Linux é muito mais baixo que no Windows, mas falhas de segurança que podem levar o sistema a tornar-se inseguro são descobertas com mais frequência se comparadas ao Windows[1]. Por isso, é importante, que independente do sistema operacional que utilize, você o mantenha sempre atualizado.

Ação

- Escaneamento de vírus conhecidos

- Quando um novo vírus é descoberto seu código é desmontado e é separado um grupo de caracteres (uma string) que não é encontrada em outros softwares não maliciosos. Tal string passa a identificar esse vírus, e o antivírus a utiliza para ler cada arquivo do sistema (da mesma forma que o sistema operacional), de forma que quando encontrá-la em algum arquivo, emite uma mensagem ao usuário ou deleta o arquivo automaticamente.

- Sensoreamento heurístico

- O segundo passo é a análise do código de cada programa em execução quando usuário solicita um escaneamento. Cada programa é varrido em busca de instruções que não são executadas por programas usuais, como a modificação de arquivos executáveis. É método complexo e sujeito a erros, pois algumas vezes um executável precisa gravar sobre ele mesmo, ou sobre outro arquivo, dentro de um processo de reconfiguração, ou atualização, por exemplo. Portanto, nem sempre o aviso de detecção é confiável.

O que é Trojan?

Surgimento e características

Antes levamos em conta que Trojan é um programa que é usado em conexão reversa ou inversa que geralmente é usado para invasão para pegar senha ou outras informações. O cavalo de troia é um programa que tem um pacote de virus que é usado geralmente para destruir um computador. O conceito nasceu de simples programas que se faziam passar por esquemas de autenticação, em que o utilizador era obrigado a inserir as senhas, pensando que estas operações eram legítimas. Por exemplo, na autenticação de uma shell, poderia ser um simples programa numa conta já aberta, e o utilizador que chegasse seria forçado a introduzir a sua password. O trojan iria então guardar o password e mascarar a conta (que seria do dono do trojan) para que parecesse legítima (a conta da vítima). Entretanto, o conceito evoluiu para programas mais completos.Os trojans atuais são disfarçados de programas legítimos, embora, diferentemente de vírus ou de worms, não criam réplicas de si. São instalados diretamente no computador. De fato, alguns trojan são programados para se auto-destruir com um comando do cliente ou depois de um determinado tempo.

Os trojans ficaram famosos na Internet pela sua facilidade de uso, fazendo qualquer pessoa possuir o controle de um outro computador apenas com o envio de um arquivo. Por isso os trojans têm fama de ser considerados "ferramentas de script kid".

Os trojans atuais são divididos em duas partes:

O servidor se instala e se oculta no computador da vítima, normalmente dentro de algum outro arquivo. No momento que esse arquivo é executado, o computador pode ser acessado pelo cliente, que irá enviar instruções para o servidor executar certas operações no computador da vítima.

Dentro do Servidor Existe 2 conexões:

Conexão Direta

Conexão Reversa

A direta tende a precisar do IP da Vitima para funcionar, já a reversa tem o IP do dono do trojan, fazendo assim a conexão.

Geralmente um trojan é instalado com o auxílio de um ataque de engenharia social, com apelos para convencer a vítima a executar o arquivo do servidor, o que muitas vezes acaba acontecendo, dada a curiosidade do internauta,como um email atraindo a pessoa a ver fotos de um artista, pedindo a instação de um Plugin, onde o Trojan fica "Hospedado".

Tipos de Cavalo de Troia

O Trojan Horse é um dos vírus mais encontrados em computadores domésticos, a fim de roubar uma determinada senha para cometer certos crimes financeiros, no caso de um cliente que utiliza algum serviço de internet Banking.O que é Adware?

Adware é um termo muito usado e que está na “boca do povo”. Mas afinal, o que significa? Adware (vem do inglês, ad = anuncio, software = programa) são programas que exibem propagandas e anúncios sem a autorização do usuário, tornando o computador mais lento e a conexão lenta. Normalmente assumem o formato de pop-up, aquelas janelas incômodas que abrem a todo instante enquanto você navega em determinado site.

Além disso, a sua conexão pode ser prejudicada, pois estes programas precisam ser atualizados constantemente por meio da Internet, isto sem falar no incômodo causado pelas propagandas e anúncios que são exibidos constantemente.

Muitos programas assumem ainda a característica de Spyware uma vez que transmitem informações sobre o usuário (como e-mails) para anunciantes, terceiros ou partes interessadas sem autorização prévia. Permitem ainda o envio de SPAM para toda a sua lista de contatos através de seu e-mail.

Previna-se

A melhor medida de prevenção para não “pegar” estas pragas é evitando navegar em sites suspeitos ou fazer download de programas dos quais se desconhece a procedência.

A melhor medida de prevenção para não “pegar” estas pragas é evitando navegar em sites suspeitos ou fazer download de programas dos quais se desconhece a procedência.

Existe ainda outra forma de prevenção que são programas que varrem seu computador em busca de ameaças e as elimina caso algo seja encontrado.

Dentre os principais programas estão: Spybot - Search & Destroy, Ad-Aware 2008, Microsoft Windows Defender, AVG Anti-Spyware Free e Spyware Terminator. Alguns antivírus possuem ferramentas para remoção de adwares e spywares, mas a maioria ainda não oferece esta praticidade.

A maioria das vezes o usuário não sabe que está infectado. Por esta razão é sempre bom executar os programas e deixar que estes monitorem seu computador para evitar danos maiores. Infelizmente navegar na Internet não é 100% seguro, mas sempre há como se precaver. Na seção de adware do Baixaki você encontra diversos programas para este propósito.

Além disso, a sua conexão pode ser prejudicada, pois estes programas precisam ser atualizados constantemente por meio da Internet, isto sem falar no incômodo causado pelas propagandas e anúncios que são exibidos constantemente.

Muitos programas assumem ainda a característica de Spyware uma vez que transmitem informações sobre o usuário (como e-mails) para anunciantes, terceiros ou partes interessadas sem autorização prévia. Permitem ainda o envio de SPAM para toda a sua lista de contatos através de seu e-mail.

Previna-se

A melhor medida de prevenção para não “pegar” estas pragas é evitando navegar em sites suspeitos ou fazer download de programas dos quais se desconhece a procedência.

A melhor medida de prevenção para não “pegar” estas pragas é evitando navegar em sites suspeitos ou fazer download de programas dos quais se desconhece a procedência.Existe ainda outra forma de prevenção que são programas que varrem seu computador em busca de ameaças e as elimina caso algo seja encontrado.

Dentre os principais programas estão: Spybot - Search & Destroy, Ad-Aware 2008, Microsoft Windows Defender, AVG Anti-Spyware Free e Spyware Terminator. Alguns antivírus possuem ferramentas para remoção de adwares e spywares, mas a maioria ainda não oferece esta praticidade.

A maioria das vezes o usuário não sabe que está infectado. Por esta razão é sempre bom executar os programas e deixar que estes monitorem seu computador para evitar danos maiores. Infelizmente navegar na Internet não é 100% seguro, mas sempre há como se precaver. Na seção de adware do Baixaki você encontra diversos programas para este propósito.

($InsereProgs$)($CODInsereProgs$)44907,27759,7127,3587,38909($/CODInsereProgs$)

O que é Spyware?

Muito se fala sobre os famigerados spywares. Instalamos programas, ferramentas e todo o tipo de aplicativo que possa proteger nossos computadores destes “malfeitores”. Mas o que, de fato, são os spywares?

Spywares são programas espiões, isto é, sua função é coletar informações sobre uma ou mais atividades realizadas em um computador. Todavia, isto não significa que eles sejam em sua totalidade programas maus. Existem sim, muitos spywares de má índole, criados para coletar informações pessoais e, com elas, praticar atividades ilegais. Entretanto, nem todos são assim. Por exemplo: existem empresas de anúncio que se utilizam de spywares para, de forma legal, coletar informações de seus assinantes, com vistas a selecionar o tipo de anúncio que irão lhes apresentar.

Já que nem todos os spywares são maus, você pode se perguntar: “como vou poder saber se um spyware é bom ou mau?”. O fato é que não existe um filtro, ou seja, um modo de saber qual spyware é bom e qual é mau. O critério que você deve adotar para se proteger é SEMPRE DESCONFIAR. Um spyware não-prejudicial só será instalado mediante a autorização do usuário. Um spyware maligno, porém, irá se instalar sem que o usuário perceba.

Para evitar esse tipo de ameaça, existem os programas anti-spyware, que possuem bancos de dados completos e constantemente atualizados. À partir da comparação de faixas de código entre os spywares conhecidos e os aplicativos do seu computador, será possível detectar se seu computador está ou não sendo espionado.

Aprenda as diferenças entre vírus, trojans, spywares e outros:

Spywares são programas espiões, isto é, sua função é coletar informações sobre uma ou mais atividades realizadas em um computador. Todavia, isto não significa que eles sejam em sua totalidade programas maus. Existem sim, muitos spywares de má índole, criados para coletar informações pessoais e, com elas, praticar atividades ilegais. Entretanto, nem todos são assim. Por exemplo: existem empresas de anúncio que se utilizam de spywares para, de forma legal, coletar informações de seus assinantes, com vistas a selecionar o tipo de anúncio que irão lhes apresentar.

Já que nem todos os spywares são maus, você pode se perguntar: “como vou poder saber se um spyware é bom ou mau?”. O fato é que não existe um filtro, ou seja, um modo de saber qual spyware é bom e qual é mau. O critério que você deve adotar para se proteger é SEMPRE DESCONFIAR. Um spyware não-prejudicial só será instalado mediante a autorização do usuário. Um spyware maligno, porém, irá se instalar sem que o usuário perceba.

Para evitar esse tipo de ameaça, existem os programas anti-spyware, que possuem bancos de dados completos e constantemente atualizados. À partir da comparação de faixas de código entre os spywares conhecidos e os aplicativos do seu computador, será possível detectar se seu computador está ou não sendo espionado.

Aprenda as diferenças entre vírus, trojans, spywares e outros:

Nem todos os arquivos que prejudicam seu PC são vírus.

Quem usa um computador — ainda mais com acesso à internet — ouve diariamente as palavras vírus, trojan, spyware, adware e, de vez em quando, a palavra malware. É comum pensarmos que, de uma maneira geral, todos são vírus e perigosos para o computador.

Em parte, esta afirmação é verdadeira: de fato, todos eles podem nos prejudicar de alguma maneira. No entanto, eles não são todos vírus nem iguais. Eles são todos malwares, isso sim.

Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.

Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.

Os vírus se diferenciam dos outros malwares por sua capacidade de infectar um sistema, fazer cópias de si mesmo e tentar se espalhar para outros computadores, da mesma maneira que um vírus biológico faz.

Vírus são típicos de arquivos anexos de emails. Isso acontece porque quase sempre é necessário que um vírus seja acionado através de uma ação do usuário.

Um dos vírus mais perigosos já registrados foi o “ILOVEYOU”, uma carta de amor que se espalhou por email e é considerada responsável pela perda de mais de cinco bilhões de dólares em diversas empresas.

Worms

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).

Os worms são perigosos pois podem ser disparados, aplicados e espalhados em um processo totalmente automático e não precisar se anexar a nenhum arquivo para isso. Enquanto vírus buscam modificar e corromper arquivos, os worms, costumam consumir banda de uma rede.

Trojan

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.

Isso significa que nem todo trojan prejudica um computador, pois, em alguns casos, ele apenas instala componentes dos quais não temos conhecimento, forçadamente.

Daí a relação com o cavalo de tróia, historicamente falando. Você recebe um conteúdo que acha ser uma coisa, mas ele se desenrola em outras coisas que você não esperava ou não foi alertado.

Rootkits

Os rootkits englobam alguns dos mais escabrosos malwares já conhecidos. Isso porque estes programas miram simplesmente o controle de um sistema operacional sem o consentimento do usuário e sem serem detectados.

O grande mérito do rootkit é sua capacidade de se esconder de quase todos os programas antivírus através de um avançado código de programação. Mesmo que um arquivo rootkit seja encontrado, em alguns casos ele consegue impedir que você o delete. Em resumo, os rootkits são a maneira mais eficiente para invadir um sistema sem ser pego.

Spywares

Spy, em inglês, significa espião, e foi com essa característica que os spywares surgiram. No começo, os spywares monitoravam páginas visitadas e outros hábitos de navegação para informar os autores. De posse dessas informações, tais autores podiam atingir os usuários com mais eficiência em propagandas, por exemplo.

Porém, com o tempo, os spywares também foram utilizados para roubo de informações pessoais (como logins e senhas) e também para a modificação de configurações do computador (como página home do seu navegador).

Hoje, os spywares ganharam atenção especial de diversas empresas que desenvolveram programas específicos para acabar com este tipo de malware.

Hoje, os spywares ganharam atenção especial de diversas empresas que desenvolveram programas específicos para acabar com este tipo de malware.

Adware

O último malware dessa lista geralmente não prejudica seu computador, mas te enche o saco, com certeza. Adwares são programas que exibem, executam ou baixam anúncios e propagandas automaticamente e sem que o usuário possa interferir.

Geralmente, ícones indesejados são colocados em sua área de trabalho ou no menu Iniciar para que você acesse o serviço desejado.

Geralmente, ícones indesejados são colocados em sua área de trabalho ou no menu Iniciar para que você acesse o serviço desejado.

Hoje, os adwares são considerados como uma categoria de software, diferenciando-se de freewares (programas gratuitos) e demos ou trials (programas para testar), uma vez que eles têm a intenção de divulgação, e não de prejudicar um computador.

Um exemplo é aquele cookie que um site cria para que você não precise digitar sua senha novamente quando for ao site outra vez. Outros sites podem utilizá-los para guardar as preferências do usuário, por exemplo, quando o sítio lhe permite escolher uma cor de fundo para suas páginas.

Funcionamento:

Se não especificada a data de validade para o cookie , ele irá expirar assim que o usuário fechar o navegador.

Em JavaScript (embutido no HTML da página acessada), podemos criar um script para manipulá-los. Utilizamos "document.cookie" (sem aspas). Exemplo:

Em ASP, podemos utilizar cookies por meio dos objetos Response e Request. Exemplo:

Em parte, esta afirmação é verdadeira: de fato, todos eles podem nos prejudicar de alguma maneira. No entanto, eles não são todos vírus nem iguais. Eles são todos malwares, isso sim.

Malware

Malware é a combinação das palavras inglesas malicious e software, ou seja, programas maliciosos. São programas e comandos feitos para diferentes propósitos: apenas infiltrar um computador ou sistema, causar danos e apagar dados, roubar informações, divulgar serviços, etc.

Obviamente que quase 100% desses malwares entram em ação sem que o usuário do computador perceba. Em suma, malware é a palavra que engloba programas perigosos, invasivos e mal intencionados que podem atingir um computador. O primeiro erro dos usuários é este: desconhecendo o termo malware, categorizar tudo como vírus.

Os malwares se dividem em outras categorias, e provavelmente vão continuar se dividindo à medida que malfeitores descobrirem e inventarem novas maneiras de ataques a computadores. Essas categorias incluem vírus, worms, trojans, rootkits, spywares, adwares e outros menos conhecidos. Vejamos um por um.

Vírus Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.

Não é à toa que a palavra vírus é a que mais circula quando o assunto é perigos de computador. Afinal, os vírus são os programas mais utilizados para causar danos, roubar informações, etc.Os vírus se diferenciam dos outros malwares por sua capacidade de infectar um sistema, fazer cópias de si mesmo e tentar se espalhar para outros computadores, da mesma maneira que um vírus biológico faz.

Vírus são típicos de arquivos anexos de emails. Isso acontece porque quase sempre é necessário que um vírus seja acionado através de uma ação do usuário.

Um dos vírus mais perigosos já registrados foi o “ILOVEYOU”, uma carta de amor que se espalhou por email e é considerada responsável pela perda de mais de cinco bilhões de dólares em diversas empresas.

Worms

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).

Um worm (verme, em inglês) de computador é um programa malicioso que se utiliza de uma rede para se espalhar por vários computadores sem que nenhum usuário interfira neste processo (aí está a diferença entre vírus e worm).Os worms são perigosos pois podem ser disparados, aplicados e espalhados em um processo totalmente automático e não precisar se anexar a nenhum arquivo para isso. Enquanto vírus buscam modificar e corromper arquivos, os worms, costumam consumir banda de uma rede.

Trojan

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.

Trojan, forma abreviada de Trojan Horse (cavalo de tróia, em português), é um conjunto de funções desenvolvido para executar ações indesejadas e escondidas. Pode ser, por exemplo, um arquivo que você baixou como um protetor de telas, mas, depois da instalação, diversos outros programas ou comandos também foram executados.Isso significa que nem todo trojan prejudica um computador, pois, em alguns casos, ele apenas instala componentes dos quais não temos conhecimento, forçadamente.

Daí a relação com o cavalo de tróia, historicamente falando. Você recebe um conteúdo que acha ser uma coisa, mas ele se desenrola em outras coisas que você não esperava ou não foi alertado.

Rootkits

Os rootkits englobam alguns dos mais escabrosos malwares já conhecidos. Isso porque estes programas miram simplesmente o controle de um sistema operacional sem o consentimento do usuário e sem serem detectados.

O grande mérito do rootkit é sua capacidade de se esconder de quase todos os programas antivírus através de um avançado código de programação. Mesmo que um arquivo rootkit seja encontrado, em alguns casos ele consegue impedir que você o delete. Em resumo, os rootkits são a maneira mais eficiente para invadir um sistema sem ser pego.

Spywares

Spy, em inglês, significa espião, e foi com essa característica que os spywares surgiram. No começo, os spywares monitoravam páginas visitadas e outros hábitos de navegação para informar os autores. De posse dessas informações, tais autores podiam atingir os usuários com mais eficiência em propagandas, por exemplo.

Porém, com o tempo, os spywares também foram utilizados para roubo de informações pessoais (como logins e senhas) e também para a modificação de configurações do computador (como página home do seu navegador).

Adware

O último malware dessa lista geralmente não prejudica seu computador, mas te enche o saco, com certeza. Adwares são programas que exibem, executam ou baixam anúncios e propagandas automaticamente e sem que o usuário possa interferir.

Hoje, os adwares são considerados como uma categoria de software, diferenciando-se de freewares (programas gratuitos) e demos ou trials (programas para testar), uma vez que eles têm a intenção de divulgação, e não de prejudicar um computador.

O que é Cookie?

Cookie (do inglês, literalmente: bolacha) é um grupo de dados trocados entre o navegador e o servidor de páginas, colocado num arquivo (ficheiro) de texto criado no computador do utilizador. A sua função principal é a de manter a persistência de sessões HTTP. A utilização e implementação de cookies foi um adendo ao HTTP e muito debatida na altura em que surgiu o conceito, introduzido pela Netscape, devido às consequências de guardar informações confidenciais num computador - já que por vezes pode não ser devidamente seguro, como o uso costumeiro em terminais públicos.

Um exemplo é aquele cookie que um site cria para que você não precise digitar sua senha novamente quando for ao site outra vez. Outros sites podem utilizá-los para guardar as preferências do usuário, por exemplo, quando o sítio lhe permite escolher uma cor de fundo para suas páginas.

Funcionamento:

- Quando o servidor deseja activar um cookie no cliente, envia uma linha no cabeçalho HTTP iniciada por Set-Cookie: ...

- A partir desse momento, consoante as opções especificadas pelo cookie, o cliente irá enviar no seu cabeçalho HTTP dos pedidos uma linha contendo os cookies relevantes, iniciada por Cookie: ....

Se não especificada a data de validade para o cookie , ele irá expirar assim que o usuário fechar o navegador.

Em JavaScript (embutido no HTML da página acessada), podemos criar um script para manipulá-los. Utilizamos "document.cookie" (sem aspas). Exemplo:

function setCookie(name, value, expires, path, domain, secure) {

var curCookie = name + "=" + escape(value) +

((expires) ? "; expires=" + expires.toGMTString() : "") +

((path) ? "; path=" + path : "") +

((domain) ? "; domain=" + domain : "") +

((secure) ? "; secure" : "");

document.cookie = curCookie;

}

function getCookie(name) {

var dc = document.cookie;

var prefix = name + "=";

var begin = dc.indexOf("; " + prefix);

if (begin == -1) {

begin = dc.indexOf(prefix);

if (begin != 0) return null;

} else

begin += 2;

var end = document.cookie.indexOf(";", begin);

if (end == -1)

end = dc.length;

return unescape(dc.substring(begin + prefix.length, end));

}

function deleteCookie(name, path, domain) {

if (getCookie(name)) {

document.cookie = name + "=" +

((path) ? "; path=" + path : "") +

((domain) ? "; domain=" + domain : "") +

"; expires=Thu, 01-Jan-70 00:00:01 GMT";

history.go(0);

}

}

As funções do script acima:- setCookie - Define o valor de um cookie

- getCookie - Retorna o valor de um cookie

- deleteCookie - Exclui um cookie. Para excluir um cookie devemos alterar sua data de expiração para uma data inferior a atual. (esta função faz exatamente isso).

Em ASP, podemos utilizar cookies por meio dos objetos Response e Request. Exemplo:

- Para gravar o cookie

Response.Cookies("nomedocookie") - Para definir a validade do cookie

Response.Cookies("momedocookie").Expires = DateAdd("d", 365, Now()) - Utilize o DateAdd para adicionar uma data. No exemplo acima, adicionamos 365 dias, o que equivale a um ano.

- Para definir o domínio

Response.Cookies("nomedocookie").Domain = "pt.wikipedia.org" - Para definir o grupo de páginas que o cookie se aplica

Response.Cookies("nomedocookie").Path = "/wiki" - Se definido como "/" todo o sítio poderá acessar o cookie.

- Se quiser, há como adicionar vários valores ao cookie

response.Cookie("nomedocookie")("nomedovalor") = "valor" - Para ler o cookie , utilize o objeto Request. Exemplo:

variavel = Request.Cookies("nomedocookie") - E para ler valores

variavel = Request.Cookies("nomedocookie")("nomedovalor")

O que é memória RAM?

Saiba mais sobre esse componente essencial de seu PC!Para a execução de jogos, por exemplo, uma boa quantidade de memória RAM de alta qualidade é essencial, já que neste tipo de aplicativo arquivos são acessados a todo tempo, para que sejam carregadas texturas, modelos, animações e outros tipos de dados exibidos a todo instante. Se o processador depender de acesso ao disco rígido ou a outro tipo de armazenamento, a velocidade e agilidade características de um game podem ser comprometidas.

Vale a pena ressaltar que nem todos os tipos de memória RAM providenciam o mesmo nível de performance. Existem diversos modelos com freqüências diferentes e capacidades de transferência de dados cada vez maiores. Confira abaixo uma comparação entre três modelos de RAM com freqüência de clock de 200MHz, e note como a performance duplica a cada versão do hardware:

Memória RAM é indispensável para qualquer tipo de usuário, desde aqueles que têm interesse em jogos até os que utilizam processadores de texto mais pesados. O acesso de dados diretamente no disco rígido não traz a agilidade que é necessária para a maior parte dos aplicativos utilizados hoje em dia, e o fato de um pente de memória não ser um componente caro demais garante que todo usuário deve tentar manter seu sistema atualizado nesse aspecto.

O que é Memória ROM?

A memória ROM (acrónimo para a expressão inglesa Read-Only Memory) é um tipo de memória que permite apenas a leitura, ou seja, as suas informações são gravadas pelo fabricante uma única vez e após isso não podem ser alteradas ou apagadas, somente acessadas. São memórias cujo conteúdo é gravado permanentemente.

Uma memória ROM propriamente dita vem com seu conteúdo gravado durante a fabricação. Atualmente, o termo Memória ROM é usado informalmente para indicar uma gama de tipos de memória que são usadas apenas para a leitura na operação principal de dispositivos eletrônicos digitais, mas possivelmente podem ser escritas por meio de mecanismos especiais. Entre esses tipos encontramos as PROM, as EPROM, as EEPROM e as memórias flash. Ainda de forma mais ampla, e de certa forma imprópria, dispositivos de memória terciária, como CD-ROMs, DVD-ROMs, etc., também são algumas vezes citados como memória ROM.

Apesar do nome memória ROM ser usado algumas vezes em contraposição com o nome memória RAM, deve ficar claro que ambos os tipos de memória são de acesso aleatório.

Tipos de ROM

- PROMs (Programmable Read-Only Memory) podem ser escritas com dispositivos especiais mas não podem mais ser apagadas ou modificadas

- EPROMs (Erasable Programmable Read-Only Memory) podem ser apagadas pelo uso de radiação ultravioleta permitindo sua reutilização

- EEPROMs (Electrically Erasable Programmable Read-Only Memory) podem ter seu conteúdo modificado eletricamente, mesmo quando já estiver funcionando num circuito eletrônico

- Memória flash semelhantes às EEPROMs são mais rápidas e de menor custo

- CD-ROM são discos ópticos que retêm os dados não permitindo sua alteração

- DVD-ROM são discos ópticos, tal como os CD-ROM, mas de alta densidade.

Arquitetura da ROM

Com a evolução da ROM seu próprio nome perdeu sentido pois ela poder ser gravada e re-gravada, mas seu foco não é para gravação com freqüência. Vários aparelhos eletrônicos usam essa tecnologia, como leitores de DVD, placas de computador, taxímetros, celulares. Dá-se o nome de firmware para o software gravado dentro da ROM para o funcionamento destes aparelhos. O firmware de um aparelho é para ele como um sistema operacional, que além de fazer a comunicação entre o usuário e o aparelho, tem funções pré-programadas para execução quando solicitadas pelo usuário ou por um outro aparelho nele acoplado. O firmware pode ser atualizado caso seja necessário por alguma eventualidade ou erro de programação, mas para isto o aparelho deve estar funcional para poder fazer a atualização.A memória ROM também foi bastante usada em cartuchos de videogames. Atualmente emuladores de videogames utilizam "roms", que nada mais são que os softwares extraídos de um cartucho. (sem uma carcaça de plástico para poder ser manuseado).

Aplicações da Memória ROM

A memória ROM está presente em qualquer dispositivo digital, como por exemplo um relógio. Sempre que um computador é iniciado, ele necessita de informações existentes em algum lugar para carregar suas funções básicas e/ou principais de uma forma que elas sempre sejam acessíveis e não se apaguem ao interromper a alimentação.Satélites, controles remotos, impressoras, celulares, todos os aparelhos digitais comportam uma ROM para realizarem suas tarefas básicas.

O uso da memória ROM vêm aumentando conforme surgem novas tecnologias, além de serem portadores de firmwares, hoje utilizam-se memórias flash (que também são memórias ROM) para o armazenamento de diversos tipos de dados.

Uma grande perspectiva para as Flash Rom é a possibilidade de um dia esta memória poder substituir de vez os tão usados discos rígidos, mas isto ainda não é possível, pois as memórias flash embora possam comportar diversos dados, ainda possuem capacidade muito menor do que os HDs enquanto o preço é bem superior.

O que é Gerenciamento de processos ?

O sistema operacional multitarefa é preparado para dar ao usuário a ilusão que o número de processos em execução simultânea no computador é maior que o número de processadores instalados. Cada processo recebe uma fatia do tempo e a alternância entre vários processos é tão rápida que o usuário pensa que sua execução é simultânea.São utilizados algoritmos para determinar qual processo será executado em determinado momento e por quanto tempo.

Os processos podem comunicar-se, isto é conhecido como IPC (Inter-Process Communication). Os mecanismos geralmente utilizados são:

- sinais;

- pipes;

- named pipes;

- memória compartilhada;

- soquetes (sockets);

- trocas de mensagens.

O qué é Gerenciamento de memória?

O sistema operacional tem acesso completo à memória do sistema e deve permitir que os processos dos usuários tenham acesso seguro à memória quando o requisitam.

Vários sistemas operacionais usam memória virtual, que possui 3 funções básicas:- assegurar que cada processo tenha seu próprio espaço de endereçamento, começando em zero, para evitar ou resolver o problema de relocação (Tanenbaum, 1999);

- prover proteção da memória para impedir que um processo utilize um endereço de memória que não lhe pertença;

- possibilitar que uma aplicação utilize mais memória do que a fisicamente existente.

Era isso.Se te ajudamos ,conte para seus amigos,sobre o blog ,ajude nos a crecer,Com nossos amigos como vc Kerolainy,Iremos muito alem. DESDE JA OBRIGADO !

0 Comente você Também:

Postar um comentário

Comentando você estará me ajudando.